ما هو (Unified Kill Chain)

Locale

en-US

visible

visible

date

Dec 2, 2023

PublishingStatus

Publish

slug

ما_هو_unified_kill_chain

author

status

Public

tags

الامن السبراني

TryHackMe

summary

يتناول الإطار الموحد لسلسلة القتل (UKC) في الأمن السيبراني أهمية فهم سلوكيات المهاجمين وأهدافهم، ويقسم الهجمات إلى مراحل متعددة تشمل الاستطلاع، التسليح، الاستغلال، والثبات. يهدف إلى تحسين الدفاعات السيبرانية من خلال تحديد المخاطر والثغرات، ويعمل بالتكامل مع إطُر أخرى مثل MITRE. يتميز UKC بتفاصيله الحديثة ومرونته في فهم سلوك المهاجمين، مما يساعد المؤسسات على تعزيز أمانها الرقمي.

type

Post

updatedAt

Nov 12, 2025 05:41 PM

Status

Done

Person

مقدمة:أهداف التعلم:ما هي "سلسلة القتل" (Kill Chain)ما هو "Threat Modelling"?مقدمة عن unified kill Chain?المرحلة الاولى (Initial Foothold)الاستطلاع (Reconnaissance) (تكتيك MITRE TA0043)التسليح (Weaponization) (تكتيك MITRE TA0001)هندسة اجتماعية (Social Engineering) (تكتيك MITRE TA0001)الاستغلال (Exploitation) (تكتيك MITRE TA0002)الثبات (Persistence) (تكتيك MITRE TA0003)تجنب الدفاع (Defence Evasion) (تكتيك MITRE TA0005)مرحلة: السيطرة والتحكم (Command & Control) (تكتيك MITRE TA0011)التنقل (Pivoting) (تكتيك MITRE TA0008)المرحلة الثانية : Through (Network Propagation)التنقل (Pivoting) (تكتيك MITRE TA0008)اكتشاف (Discovery) (تكتيك MITRE TA0007)التنفيذ (Execution) (تكتيك MITRE TA0002)الوصول إلى بيانات الاعتماد (Credential Access) (تكتيك MITRE TA0006)التحرك الجانبي (Lateral Movement) (تكتيك MITRE TA0008)المرحلة الثالثة: Out (Action on Objectives)جمع (Collection) (تكتيك MITRE TA0009)الاستخراج (Exfiltration) (تكتيك MITRE TA0010)التأثير (Impact) (تكتيك MITRE TA0040)

مقدمة:

مرحبًا بك في عالم الأمان السيبراني. هنا، ندرك تمامًا أهمية فهم سلوكيات وأهداف ومنهجيات التهديدات السيبرانية لبناء دفاع سيبراني قوي. في هذه المقالة، سنقدم لك إطار العمل الموحد لسلسلة القتل (UKC)، وهو أداة فعّالة تساعدنا على استيعاب كيفية تطور الهجمات السيبرانية.

أهداف التعلم:

- أهمية أطُر الأمان السيبراني: سنستكشف لماذا إطُر مثل الUKC ضرورية وقيمة في إقامة وضع أمان سيبراني قوي. فكّر فيها كخرائط توجيه توجه المؤسسات لحماية أصولها الرقمية.

- فهم دوافع المهاجمين: سنستخدم الUKC للتعمق في عقول المهاجمين السيبرانيين. فهم دوافعهم وأساليبهم وتكتيكاتهم مثل فك شيفرة استراتيجية العدو على ساحة المعركة.

- استكشاف مراحل الUKC: سنقسّم الUKC إلى مراحله المختلفة. تُمثل كل مرحلة خطوة في رحلة المهاجم، ومن خلال فهمها، ستكتسب رؤية حول كيفية اكتشاف وصدّ الهجمات بفعالية.

- الإطارات المكملة: ستكتشف أن الUKC ليس إطارًا مستقلًا بل إطارًا مكملًا. يعمل بالتعاون مع إطُر أخرى مثل MITRE، مما يعزز من قدرتنا على الدفاع ضد التهديدات السيبرانية.

ما هي "سلسلة القتل" (Kill Chain)

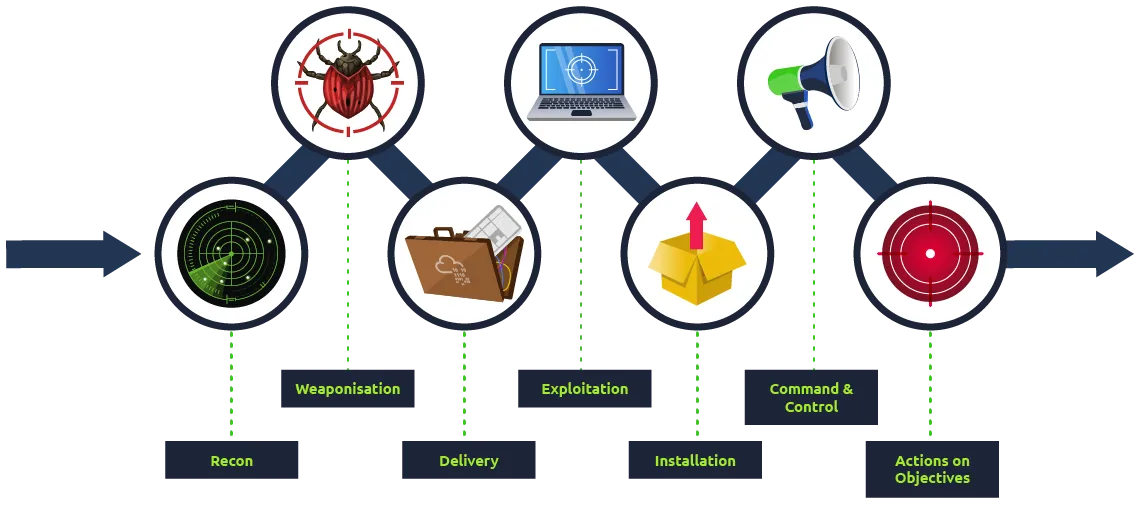

نشأ مصطلح "سلسلة القتل" من الجانب العسكري، وهو مصطلح يُستخدم لشرح مراحل الهجوم المختلفة. في مجال الأمان السيبراني، يُستخدم مصطلح "سلسلة القتل" لوصف المنهجية أو المسار الذي يستخدمه المهاجمون مثل الهاكرز أو التهديديات المستهدفة المتقدمة (APTs) للتقرب من هدفهم واختراقه.

على سبيل المثال، ستكون سلسلة القتل للمهاجم تضم مراحل مثل فحص النظام، واستغلال ثغرة في تطبيق ويب، ورفع الامتيازات. سنقوم بشرح هذه المراحل بمزيد من التفصيل لاحقًا في هذه الغرفة.

الهدف من فهم "سلسلة القتل" للمهاجم هو وضع تدابير دفاعية يمكن أن تكون إما لحماية النظام بشكل تحسيني مسبقًا أو لعرقلة محاولة المهاجم. بالتعرف على مراحل سلسلة القتل، يصبح من الممكن فهم كيف يتقدم المهاجم وكيف يمكن للدفاعات السيبرانية العمل بفعالية لمنع الهجمات أو التصدي لها.

ما هو "Threat Modelling"?

تعدّ نموذج التهديد، في سياق الأمان السيبراني، منهجًا منهجيًا يهدف إلى تحسين أمان النظام أو التطبيق. ينطوي نموذج التهديد على سلسلة من الخطوات تستهدف تحديد المخاطر والثغرات المحتملة ووضع استراتيجيات للحد منها. إليكم تفصيل لما يشمله نموذج التهديد:

- تحديد الأصول: حدد أنظمة أو تطبيقات أو مكونات النظام التي يجب تأمينها. انظر إلى أهميتها في العمليات العادية وما إذا كانت تتعامل مع معلومات حساسة مثل بيانات الدفع أو عناوين العملاء.

- تقييم الثغرات: قم بتحليل وتحديد الثغرات والضعف في الأصول المحددة. فهم كيف يمكن استغلال هذه الثغرات بواسطة المهاجمين.

- إنشاء خطة عمل: قم بوضع خطة عمل لتأمين الأصول المحددة من الثغرات التي تم تحديدها. يمكن أن تتضمن هذه الخطة تنفيذ تحكمات أمان محددة أو تثبيت تصحيحات أمنية أو تغييرات في التكوين.

- تنفيذ السياسات: قم بوضع سياسات وإجراءات لمنع تكرار هذه الثغرات في أقصى الحالات. على سبيل المثال، يمكنك تنفيذ دورة حياة تطوير البرمجيات (SDLC) للتطبيقات أو تقديم تدريب للموظفين حول التوعية بالبرمجيات الخبيثة.

نموذج التهديد يعتبر عملية حاسمة في تقليل المخاطر داخل النظام أو التطبيق. يوفر نظرة عامة عالية المستوى على أصول تكنولوجيا المعلومات للمؤسسة ويوجه الإجراءات لمعالجة الثغرات.

إطار العمل لسلسلة القتل الموحد (UKC) يمكن أن يلعب دورًا في تصميم التهديد من خلال مساعدة في تحديد أسطح الهجوم المحتملة وفهم كيفية استغلال المهاجمين لهذه الأنظمة.

مقدمة عن unified kill Chain?

في مناقشتنا السابقة، قمنا بتقديم سلسلة القتل الموحدة (UKC)، وهي إطار هام في عالم الأمان السيبراني. تم نشر UKC لأول مرة في عام 2017، مع تحديثات في عام 2022، وهو مصمم ليكون مكملًا وليس منافسًا لإطُر العمل الأخرى في مجال الأمان السيبراني مثل إطار عمل Lockheed Martin وإطار العمل ATT&CK الخاص بـ MITRE.

تقدم سلسلة القتل الموحدة (UKC) رؤية شاملة لمراحل الهجوم المختلفة في الأمان السيبراني، حيث تحتوي على مجموعة من 18 مرحلة مميزة. هذه المراحل تغطي كل شيء بدءًا من عمليات استطلاع المعلومات الأولية إلى تسريب البيانات وحتى فهم دوافع الهجوم من قبل المهاجم. من أجل التبسيط، قمنا بتجميع هذه المراحل في مجموعات محددة سنتناولها بمزيد من التفصيل في المهام القادمة.

لنسلط الضوء على بعض المزايا الرئيسية التي يقدمها إطار العمل لسلسلة القتل الموحدة (UKC) مقارنة بالإطُر التقليدية لسلسلة القتل في الأمان السيبراني:

- الحداثة: إن الUKC هو إطار حديث يعكس التطورات في ميدان الأمان السيبراني. تم نشره في عام 2017 وتحديثه في عام 2022، بينما تم إنشاء بعض الإطُر الأخرى، مثل إطار العمل الخاص بـ MITRE، في عام 2013 عندما كان مناظر الأمان السيبراني مختلفًا تمامًا.

- التفصيل الشديد: إن الUKC يتميز بالتفصيل الشديد، حيث يحتوي على 18 مرحلة مميزة. على عكس العديد من الإطُر الأخرى التي تحتوي عادة على عدد قليل جدًا من المراحل، مما يجعل الUKC أداة أكثر شمولية لفهم تفاصيل هجمات الأمان.

- تغطية الهجوم بالكامل: يغطي الUKC كامل نطاق الهجوم، بدءًا من مرحلة الاستطلاع الأولية وصولاً إلى مرحلة الاستغلال ومرحلة ما بعد الاستغلال، وحتى تحديد دوافع المهاجم. هذا التغطية الشامل يوفر رؤية شاملة للتهديدات السيبرانية.

- سيناريوهات هجوم واقعية: يتم تصميم الUKC ليعكس سيناريوهات هجوم واقعية، مع الاعتراف بأن مراحل مختلفة قد تحدث مرارًا وتكرارًا. على سبيل المثال، بعد نجاح عملية استغلال الجهاز، يعود المهاجم غالبًا إلى مرحلة الاستطلاع للانتقال إلى جهاز آخر. هذا الاعتراف بالطابع التكراري للهجمات يميز الUKC.

- مرونة المراحل: الUKC يسلم بأن المهاجمين لا يتبعون مسارًا خطيًا، ولكن قد يتنقلون للخلف والأمام بين مختلف المراحل أثناء الهجوم. هذه المرونة في فهم سلوك المهاجمين هي ميزة حاسمة.

المرحلة الاولى (Initial Foothold)

التركيز الرئيسي في هذه السلسلة من المراحل هو للمهاجم أن يحصل على وصول إلى نظام أو بيئة شبكية.

سيقوم المهاجم بتوظيف تكتيكات عديدة لاستقصاء النظام لاكتشاف الثغرات المحتملة التي يمكن استغلالها للحصول على قاعدة في النظام. على سبيل المثال، تكتيك شائع هو استخدام استطلاع ضد النظام لاكتشاف نقاط الهجوم المحتملة (مثل التطبيقات والخدمات).

تحتوي هذه السلسلة من المراحل أيضًا على إمكانية للمهاجم لإنشاء شكل من أشكال الثبات (مثل الملفات أو عملية تسمح للمهاجم بالاتصال بالجهاز في أي وقت). وأخيرًا، يأخذ الUKC في اعتباره حقيقة أن المهاجمين غالبًا ما يستخدمون مزيجًا من التكتيكات المذكورة أعلاه.

سنستكشف المراحل المختلفة في هذا القسم من الUKC في العناوين أدناه:

الاستطلاع (Reconnaissance) (تكتيك MITRE TA0043)

هذه المرحلة من الUKC تصف التقنيات التي يستخدمها الخصم لجمع المعلومات المتعلقة بالهدف. يمكن تحقيق ذلك من خلال وسائل الاستطلاع السلبي والنشط. المعلومات المجمعة خلال هذه المرحلة تُستخدم طوال المراحل اللاحقة في الUKC (مثل الحصول الأولي).

يمكن أن تتضمن المعلومات التي تم جمعها من هذه المرحلة:

- اكتشاف الأنظمة والخدمات التي تعمل على الهدف، وهذه معلومات مفيدة في مراحل التسليح والاستغلال في هذا القسم.

- البحث عن قوائم جهات الاتصال أو قوائم الموظفين التي يمكن التنكر بها أو استخدامها في هجوم هندسة اجتماعية أو هجوم احتيال إلكتروني.

- البحث عن اعتمادات محتملة يمكن أن تكون مفيدة في مراحل لاحقة، مثل التنقل أو الوصول الأولي.

- فهم توبولوجيا الشبكة وأنظمة الشبكة الأخرى التي يمكن استغلالها أيضًا.

التسليح (Weaponization) (تكتيك MITRE TA0001)

تصف هذه المرحلة في الUKC الجهد الذي يبذله الخصم لإعداد البنية التحتية اللازمة لتنفيذ الهجوم. على سبيل المثال، يمكن أن يشمل ذلك إعداد خادم للسيطرة والتحكم أو نظامًا قادرًا على التقاط مخرجات عكسية وتسليم حمولات إلى النظام.

هندسة اجتماعية (Social Engineering) (تكتيك MITRE TA0001)

تصف هذه المرحلة في الUKC التقنيات التي يمكن للخصم استخدامها للتلاعب بالموظفين لأداء أفعال تساعد في هجوم الخصم. على سبيل المثال، يمكن أن يتضمن هجوم الهندسة الاجتماعية:

- إقناع المستخدم بفتح مرفقات ضارة.

- التنكر كصفحة ويب وجعل المستخدم يدخل بيانات اعتماده.

- الاتصال بالهدف وزيارته والتنكر كمستخدم (على سبيل المثال، طلب إعادة تعيين كلمة المرور) أو القدرة على الوصول إلى مناطق في موقع تقنية لم يكن الهجاجم قادرًا عليها مسبقًا (على سبيل المثال، التنكر كمهندس للخدمات العامة).

الاستغلال (Exploitation) (تكتيك MITRE TA0002)

تصف هذه المرحلة في الUKC كيف يستفيد المهاجم من الضعف أو الثغرات الموجودة في النظام. يعرف الUKC "الاستغلال" على أنه سوء استخدام الثغرات لأداء تنفيذ الشيفرة. على سبيل المثال:

- تحميل وتنفيذ قذيفة عكسية على تطبيق ويب.

- التدخل في نص تلقائي على النظام لتنفيذ الشيفرة.

- الاستفادة من ثغرة في تطبيق ويب لتنفيذ الشيفرة على النظام الذي يعمل عليه.

الثبات (Persistence) (تكتيك MITRE TA0003)

تصف هذه المرحلة في الUKC ببساطة تقنيات يستخدمها الخصم للحفاظ على الوصول إلى النظام الذي حصلوا على قاعدته الأولية. على سبيل المثال:

- إنشاء خدمة على النظام الهدف ستسمح للمهاجم بالعودة إلى الوصول.

- إضافة النظام الهدف إلى خادم السيطرة والتحكم حيث يمكن تنفيذ الأوامر عن بُعد في أي وقت.

- ترك أشكال أخرى من أشكال الخلفيات تنفذ عند حدوث إجراء معين على النظام (على سبيل المثال، ستقوم قذيفة عكسية بالتنفيذ عندما يقوم مسؤول النظام بتسجيل الدخول).

تجنب الدفاع (Defence Evasion) (تكتيك MITRE TA0005)

قسم "تجنب الدفاع" في الUKC هو واحد من أهم مراحل الUKC. يُستخدم هذا المرحلة بشكل خاص لفهم التقنيات التي يستخدمها الخصم لتجنب التدابير الدفاعية الموجودة في النظام أو الشبكة. على سبيل المثال، يمكن أن يكون ذلك:

- جدران تطبيقات الويب.

- جدران الشبكة.

- أنظمة مكافحة الفيروسات على الجهاز الهدف.

- أنظمة اكتشاف الاختراق.

هذه المرحلة قيمة عند تحليل هجوم، حيث تساعد في تشكيل استجابة فعالة، وأهم من ذلك - تزود الفريق الدفاعي بمعلومات حول كيفية تحسين أنظمة الدفاع في المستقبل.

مرحلة: السيطرة والتحكم (Command & Control) (تكتيك MITRE TA0011)

مرحلة "السيطرة والتحكم" في الUKC تجمع بين الجهود التي بذلها الخصم خلال مرحلة "التسليح" من الUKC لإقامة اتصالات بين الخصم ونظام الهدف.

يمكن للخصم إقامة سيطرة وتحكم في نظام الهدف لتحقيق أهدافه. على سبيل المثال، يمكن للخصم:

- تنفيذ الأوامر.

- سرقة البيانات وبيانات الاعتماد ومعلومات أخرى.

- استخدام الخادم المُسيطر عليه للتنقل إلى أنظمة أخرى على الشبكة.

التنقل (Pivoting) (تكتيك MITRE TA0008)

"التنقل" هو التقنية التي يستخدمها الخصم للوصول إلى أنظمة أخرى داخل شبكة لا يمكن الوصول إليها بشكل مباشر (على سبيل المثال، لا تكون معرضة للإنترنت). غالبًا ما تحتوي الشبكات على أنظمة غير قابلة للوصول مباشرة وغالبًا ما تحتوي على بيانات قيمة أو تكوينات أمان أضعف.

على سبيل المثال، يمكن للخصم الوصول إلى خادم ويب يمكن الوصول إليه علنيًا لمهاجمة أنظمة أخرى تتواجد في نفس الشبكة (ولكن لا يمكن الوصول إليها عبر الإنترنت).

المرحلة الثانية : Through (Network Propagation)

هذه المرحلة تأتي بعد تأسيس قاعدة ناجحة على الشبكة المستهدفة. المهاجم سيسعى إلى الحصول على وصول وامتيازات إضافية إلى الأنظمة والبيانات لتحقيق أهدافه. سيقوم المهاجم بإعداد قاعدة على أحد الأنظمة ليستخدمها كنقطة انطلاق وسيستخدمها لجمع معلومات حول الشبكة الداخلية.

التنقل (Pivoting) (تكتيك MITRE TA0008)

بمجرد أن يحصل المهاجم على وصول إلى النظام، سيستخدمه كموقع تجميع ونفق بين عمليات الأوامر الخاصة به وشبكة الضحية. سيُستخدم النظام أيضًا كنقطة توزيع لجميع البرامج الضارة والأبواب الخلفية في مراحل لاحقة.

اكتشاف (Discovery) (تكتيك MITRE TA0007)

سيكشف الخصم معلومات حول النظام والشبكة التي يتصل بها. خلال هذه المرحلة، سيتم بناء قاعدة المعرفة من حسابات المستخدمين النشطة، والأذونات الممنوحة، والتطبيقات والبرامج المستخدمة، ونشاط متصفح الويب، والملفات، والمجلدات ومشاركات الشبكة، وتكوينات النظام.

تصعيد الامتياز (Privilege Escalation) (تكتيك MITRE TA0004)

بعد جمع المعلومات، سيحاول الخصم الحصول على أذونات أكبر داخل النظام الذي تم التنقل من خلاله. سيستفيد من المعلومات حول الحسابات الحالية التي تحتوي على ثغرات وإعدادات خاطئة لرفع وصوله إلى أحد المستويات الرئيسية التالية:

- SYSTEM/ ROOT.

- Local Administrator.

- حساب مستخدم بصلاحيات مشابهة للمسؤول.

- حساب مستخدم بوصول أو وظائف محددة.

التنفيذ (Execution) (تكتيك MITRE TA0002)

هل تتذكر عندما قام الخصم بإعداد بنيته الهجومية؟ بمجرد أن يحصل المهاجم على وصول إلى النظام، سيستخدمه كموقع تجميع ونفق بين عمليات الأوامر الخاصة به وشبكة الضحية. سيُستخدم النظام أيضًا كنقطة توزيع لجميع البرامج الضارة والأبواب الخلفية في مراحل لاحقة، بالإضافة إلى الأحمال المسلحة. هنا يتم نشر الشيفرات الضارة باستخدام النظام كمضيف لهم. سيتم نشر الأحمال المسلحة مثل الأحصنة الطروادة عن بعد وسكربتات التحكم والأوصاف الضارة والمهام المجدولة لتيسير الحضور المتكرر على النظام والمحافظة على الثبات.

الوصول إلى بيانات الاعتماد (Credential Access) (تكتيك MITRE TA0006)

بالتعاون مع مرحلة تصعيد الامتياز، سيحاول الخصم سرقة أسماء المستخدمين وكلمات المرور من خلال أساليب متنوعة، بما في ذلك تسجيل المفاتيح واستنزاف بيانات الاعتماد. هذا يجعلهم أصعب في الكشف عنهم أثناء هجومهم حيث سيستخدمون بيانات اعتماد شرعية.

التحرك الجانبي (Lateral Movement) (تكتيك MITRE TA0008)

باستخدام بيانات الاعتماد والامتيازات المرتفعة، سيحاول الخصم التحرك عبر الشبكة والانتقال إلى أنظمة أخرى مستهدفة لتحقيق هدفهم الرئيسي. كلما استخدمت التقنية بشكل أكثر تمويهًا، كلما كان ذلك أفضل.

المرحلة الثالثة: Out (Action on Objectives)

هاد المرحلة بتخلص من هجوم الخصم على بيئة معينة، يعني بيوصلوا على الأصول الحاسمة وبيقدروا يحققوا أهداف الهجوم. الأهداف دي عادة بتكون عبارة عن التأثير على السرية والنزاهة وتوفير البيانات.

التكتيكات التي سيستخدمها الخصم تشمل:

جمع (Collection) (تكتيك MITRE TA0009)

بعد جميع عمليات البحث عن الوصول والأصول، سيسعى الخصم إلى جمع جميع البيانات القيمة والمهمة. وهذا بدوره يعرض سرية البيانات ويؤدي إلى مرحلة الهجوم التالية - الاستخراج. المصادر الرئيسية المستهدفة تتضمن محركات الأقراص، ومتصفحات الويب، والصوت، والفيديو، والبريد الإلكتروني.

الاستخراج (Exfiltration) (تكتيك MITRE TA0010)

لرفع تأثيرهم، سيسعى الخصم لسرقة البيانات، والتي سيتم تعبئتها باستخدام تدابير التشفير والضغط لتجنب الكشف عنها. ستكون القناة والنفق C2 المستخدمة في المراحل السابقة مفيدة خلال هذه العملية.

التأثير (Impact) (تكتيك MITRE TA0040)

إذا سعى الخصم إلى التأثير على نزاهة وتوفر أصول البيانات، فسيقومون بالتلاعب في هذه الأصول أو بالتداخل فيها أو تدميرها. الهدف سيكون للتأثير على عمليات الأعمال والعمليات التشغيلية، وقد يتضمن ذلك إزالة وصول الحسابات، ومسح الأقراص، وتشفير البيانات مثل الفدية، والتشويه وهجمات إنكار الخدمة (DoS).