ما هو هرم الألم (Pyramid Of Pain)

Locale

ar-AE

visible

visible

date

Dec 1, 2023

PublishingStatus

Publish

slug

ما_هو_هرم_الألم_pyramid_pain

author

status

Public

tags

TryHackMe

الامن السبراني

summary

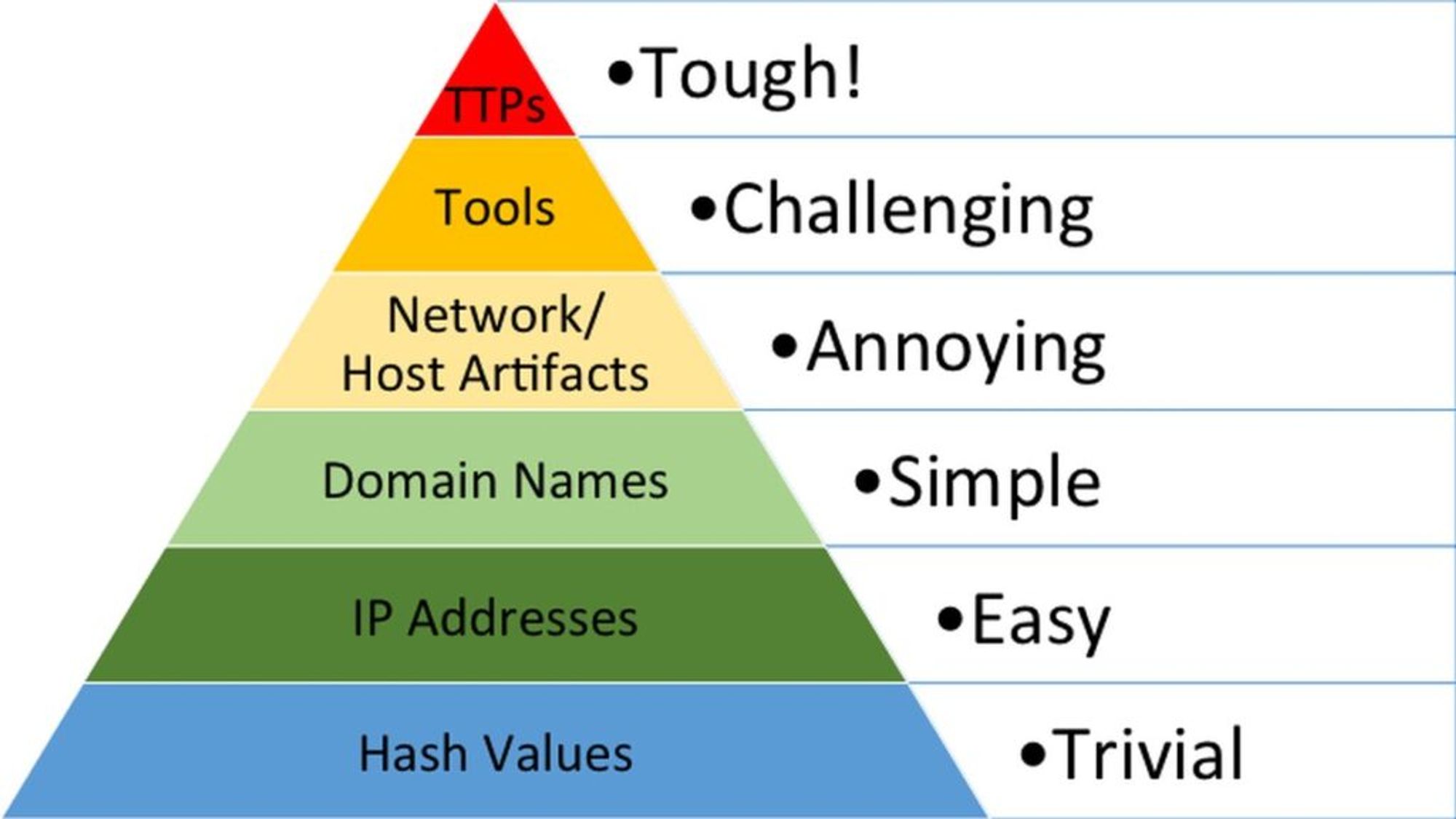

هرم الألم في مجال الأمن السيبراني هو إطار لتصنيف التهديدات بناءً على صعوبة اكتشافها ومعالجتها. يتكون من ثلاثة مستويات: ألم منخفض، ألم متوسط، وألم عالي. كما يتناول قيم التجزئة، وعناوين الآي بي، وأسماء النطاقات، والمؤشرات على المضيف والشبكة، مع التركيز على كيفية استخدام هذه العناصر في تعزيز الدفاعات الأمنية. يشجع المحترفين على التركيز على التهديدات الأكثر تعقيدًا لتحقيق أكبر تأثير في صد الهجمات.

type

Post

updatedAt

Nov 12, 2025 05:41 PM

Status

Person

هرم الالم في مجال الأمان السيبرانيقيم التجزئة (Hash Values)عنوان الآي بي (IP Address)Fast Flux (فاست فلوكس)أسماء النطاقات (Domain Names)المؤشرات على المضيف (Host Artifacts)المؤشرات على الشبكة (Network Artifacts)

هرم الالم في مجال الأمان السيبراني

الهرم الخاص بالألم في مجال أمن المعلومات هو إطار مفهومي يستخدم لتصنيف وفهم صعوبة اكتشاف ومعالجة مختلف أنواع التهديدات. يساعد هذا الإطار المحترفين في مجال أمن المعلومات، مثل صائدي التهديدات ومستجيبي الحوادث ومحللي مراكز العمليات الآمنة (SOC) على تحديد أولويات جهودهم ومواردهم بشكل فعال. يمكن تصوره على أنه تسلسل يصنف التهديدات السيبرانية استنادًا إلى مدى "الألم" الذي يسببه للمهاجم عندما يتم إعاقة تقنياته.

تتألف الهرم من ثلاثة مستويات:

- أسفل الهرم (ألم منخفض): يمثل هذا المستوى التهديدات الأسهل للمهاجمين وأسهل للدفاع عنها واكتشافها ومعالجتها. أمثلة على ذلك تتضمن توقيعات برمجيات الضارة المعروفة، ورسائل البريد الإلكتروني الاحتيالية البسيطة، وتقنيات الهجوم الأساسية مثل حقن SQL. اكتشاف ومنع هذه التهديدات نسبياً سهل لأنها موثوقة ومعروفة على نطاق واسع.

- وسط الهرم (ألم متوسط): التهديدات في هذا المستوى أكثر تحديًا لكل من المهاجمين والدفاعين. تتضمن تقنيات ليست معتمدة فقط على مؤشرات سهلة التحديد، مثل برمجيات الضارة المتقدمة التي تستخدم رموزًا متغيرة أو قنوات التحكم والتحكم المشفرة. اكتشاف ومعالجة هذه التهديدات يتطلب أدوات وخبرة أكثر تطورًا.

- أعلى الهرم (ألم عالي): يمثل هذا المستوى التهديدات الأصعب للمهاجمين والأكثر كما يبدو على المدافعين. يشمل هذا المستوى تكتيكات وتقنيات وإجراءات المهاجمين (TTPs) التي تعتمد على مهارات عالية وتطور مستمر. أمثلة تشمل الثغرات غير المعروفة (Zero-Day)، وبرمجيات الضارة المخصصة، والتهديدات الدائمة المتقدمة (APTs). اكتشاف والاستجابة لهذه التهديدات صعب للغاية وغالباً ما يتطلب الأمر خبرة بشرية وصيد التهديدات وتدابير أمان متقدمة.

لتبسيطها، يشجع مفهوم الهرم على تركيز محترفي أمن المعلومات على قمة الهرم، حيث يمكن تحقيق أكبر تأثير في صد تهديدات معقدة. من خلال فهم هذا التسلسل، يمكن لفرق الأمن توجيه الموارد بشكل أكثر فعالية، وضبط الدفاعات لمواجهة التهديدات المتطورة، وتحسين باستمرار موقفهم في مجال أمن المعلومات.

قيم التجزئة (Hash Values)

وفقًا لمايكروسوفت، قيمة التجزئة هي قيمة رقمية ثابتة الطول تُعرِّف البيانات بشكل فريد. تكون قيمة التجزئة ناتجًا عن خوارزمية تجزئة. وفيما يلي بعض من أشهر خوارزميات التجزئة:

- MD5 (Message Digest): تم تصميمها بواسطة Ron Rivest في عام 1992 وهي واحدة من أكثر وظائف التجزئة التشفيرية استخدامًا وتُرمز بقيمة تجزئة بطول 128 بت. ومع ذلك، لا تعتبر قيم التجزئة MD5 آمنة من الناحية التشفيرية. تم نشر RFC 6151 من قبل IETF في عام 2011، والذي ذكر العديد من الهجمات ضد قيم التجزئة MD5، بما في ذلك تصادمات التجزئة.

- SHA-1 (Secure Hash Algorithm 1): تم ابتكارها بواسطة وكالة الأمن القومي الأمريكية في عام 1995. عند إدخال البيانات إلى خوارزمية التجزئة SHA-1، تقوم SHA-1 بأخذ الإدخال وإنتاج سلسلة قيمة تجزئة بطول 160 بت تُمثل برقم هكساديسيمال مكون من 40 رقمًا. تم تجاهل استخدام SHA-1 من قبل NIST في عام 2011 وتم حظر استخدامها في التوقيعات الرقمية في نهاية عام 2013 بناءً على تعرضها لهجمات القوة الغامضة. بدلاً من ذلك، يوصي NIST بالانتقال من SHA-1 إلى وظائف تجزئة أقوى في عائلات SHA-2 وSHA-3.

- SHA-2 (Secure Hash Algorithm 2): تم تصميمها بواسطة المعهد الوطني للمعايير والتكنولوجيا (NIST) ووكالة الأمن القومي (NSA) في عام 2001 لاستبدال SHA-1. لدى SHA-2 العديد من الأشكال، ومن غير المشكوك فيه أن الأكثر شيوعًا هو SHA-256. تُعيد خوارزمية SHA-256 قيمة تجزئة بطول 256 بت تُمثل برقم هكساديسيمال مكون من 64 رقمًا.

الهدف من استخدام قيم التجزئة في مجال الأمان هو فهم عينة برمجية خبيثة معينة أو ملف مشبوه، وكذلك وسيلة لتمييزهم بشكل فريد والإشارة إلى العنصر الضار.

قد تكون قد قرأت في السابق تقارير عن برمجيات الفدية (Ransomware)، حيث يقدم الباحثون في مجال الأمان قيم التجزئة المتعلقة بالملفات الضارة أو المشبوهة في نهاية التقرير. يمكنك الاطلاع على تقرير DFIR ومدونات أبحاث تهديدات FireEye إذا كنت مهتمًا برؤية مثال.

يمكن استخدام أدوات عبر الإنترنت مختلفة للبحث عن قيم التجزئة مثل VirusTotal و MetaDefender Cloud - OPSWAT.

في الختام، يجدر بالذكر أنه من السهل رؤية الملف الضار إذا كان لدينا قيمة تجزئة. ومع ذلك، بالنسبة للمهاجم، تعديل ملف حتى بإضافة بت واحد يعتبر أمرًا بسيطًا والذي سيؤدي إلى إنتاج قيمة تجزئة مختلفة. مع وجود العديد من التغييرات والنسخ من البرامج الضارة المعروفة أو برامج الفدية، يمكن أن يصبح استخدام قيم التجزئة كمؤشرات على الاختراق (IOC) في تعقب التهديدات أمرًا صعبًا.

لنلقي نظرة على مثال حول كيفية تغيير قيمة تجزئة ملف عن طريق إضافة سلسلة نصية بسيطة إلى نهاية الملف باستخ

دام الأمر "echo".

مثال لتغيير قيمة التجزئة لملف:

- قيمة التجزئة قبل التعديل: [قيمة تجزئة MD5]

- قيمة التجزئة بعد التعديل: [قيمة تجزئة MD5 مختلفة]

عنوان الآي بي (IP Address)

لقد تعرفنا من خلال قاعة "ما هي الشبكات؟" على أهمية عنوان الآي بي (IP Address). يُستخدم عنوان الآي بي لتحديد أي جهاز متصل بشبكة معينة، بما في ذلك أجهزة الكمبيوتر الشخصية والخوادم وحتى كاميرات المراقبة (CCTV). نعتمد على عناوين الآي بي لإرسال واستقبال المعلومات عبر الشبكة. ومع ذلك، لن نتناول الآن تفاصيل بنية ووظيفة عنوان الآي بي. سنتناول كيف يتم استخدامه كمؤشر في إطار "هرم الألم".

في إطار "هرم الألم"، يُرمز إلى عناوين الآي بي باللون الأخضر. قد تتساءل لماذا نستخدم اللون الأخضر وما الذي يمكن أن نربطه به؟

من منظور الدفاع، يمكن أن تكون معرفة عناوين الآي بي التي يستخدمها الخصم قيمة. تكتيك دفاع شائع هو حجب أو إسقاط أو منع الطلبات الواردة من عناوين الآي بي على جدار الحماية الخارجي أو الخادم الخارجي. وغالبًا ما يكون هذا التكتيك غير مضمون بنسبة كبيرة حيث يمكن للخصم الخبير استعادته بسهولة عن طريق استخدام عنوان آي بي عام جديد.

Fast Flux (فاست فلوكس)

أحد الطرق التي يمكن للخصم من خلالها تعقيد عملية حظر الآي بي بنجاح هو استخدام تقنية "فاست فلوكس" (Fast Flux).

وفقًا لشركة أكاماي، فإن فاست فلوكس هو تقنية تستخدمها شبكات الروبوتات (Botnets) لإخفاء أنشطة الصيد الاحتيالي ووكيل الويب وتوصيل البرامج الضارة والاتصالات الخبيثة وراء أجهزة مضيفة مخترقة تعمل كوسطاء. الغرض من استخدام شبكة الفاست فلوكس هو جعل التواصل بين البرامج الضارة وخادم التحكم والتحكم (C&C) أمرًا صعبًا لاكتشافه من قبل محترفي الأمان.

لذا، المفهوم الأساسي لشبكة الفاست فلوكس هو وجود عدة عناوين آي بي مرتبطة بالمجال نفسه، والتي تتغير باستمرار. يمكننا أن نستوحي مثالًا توضيحيًا من قصة تمثيلية أنشأتها Palo Alto بعنوان "فاست فلوكس 101: كيف يعزز القراصنة الإلكترونيين من قوة بنيتهم التحتية لتفادي الكشف وعمليات الإلقاء القانوني".

أسماء النطاقات (Domain Names)

يمكن تصور أسماء النطاقات ببساطة على أنها تعيين لعنوان الآي بي إلى سلسلة نصية. يمكن أن تحتوي أسماء النطاقات على نطاق ونطاق رئيسي (مثل evilcorp.com) أو نطاق فرعي تليه نطاق ونطاق رئيسي (مثل tryhackme.evilcorp.com). ولكننا لن نتعمق في تفاصيل كيفية عمل نظام أسماء النطاقات (DNS). يمكنك معرفة المزيد عن DNS في قاعة "DNS بالتفصيل".

أسماء النطاقات يمكن أن تكون أكثر صعوبة بالنسبة للمهاجمين لتغييرها، حيث سيحتاجون على الأرجح إلى شراء النطاق وتسجيله وتعديل سجلات DNS. للأسف بالنسبة للمدافعين، العديد من مزودي خدمات DNS يتبعون معايير غير صارمة ويقدمون واجهات برمجة تطبيقات (APIs) لجعل من السهل حتى على المهاجم تغيير النطاق.

يمكن استخدام سجلات البروكسي أو سجلات خادم الويب لاكتشاف النطاقات الخبيثة. وغالبًا ما يخفي المهاجمون النطاقات الخبيثة تحت خدمات تقصير عناوين الروابط (URL Shorteners).

ما هو التقليص بالنطاق (URL Shortener)?

إن التقليص بالنطاق هو أداة تقوم بإنشاء رابط قصير وفريد سيتم توجيهه إلى موقع ويب معين تم تحديده أثناء إعداد رابط التقليص بالنطاق. يستخدم المهاجمون خدمات تقليص الروابط لإنشاء روابط خبيثة والتي توجه الضحايا إلى مواقع خبيثة. وفقًا لشركة Cofense، يستخدم المهاجمون خدمات تقليص الروابط التالية لإنشاء روابط خبيثة:

للكشف عن النطاقات الخبيثة التي يتم استخدام الروابط المقصرة لها، يمكن إضافة "+" إلى نهاية الرابط المقصر لرؤية الرابط الأصلي الذي يتم التوجيه إليه.

أحد الأمثلة الشائعة للهجوم بواسطة Punycode هو استخدام الهجمات بواسطة المهاجمين لتوجيه المستخدمين إلى نطاق خبيث يبدو أنه مشروعًا عندما ينظرون إليه للمرة الأولى. Punycode هو طريقة لتحويل الكلمات التي لا يمكن كتابتها بالأحرف اللاتينية إلى ترميز أحرف أسكي يمكن قراءته.

من خلال إضافة "+" إلى الروابط المقصرة يمكن معرفة العنوان الذي يتم توجيهك إليه. ولكن يجب أن تكون حذرًا جدًا عند زيارة أي من العناوين أو الروابط المختصرة في تقارير الأمان، حيث يمكن أن تكون هذه تصرفات من عينات البرامج الضارة وربما تكون خطيرة.

للاطلاع على اتصالات المهاجمين في خدمة Any.run:

يمكننا مراجعة أي اتصالات مثل طلبات HTTP وطلبات DNS أو عمليات تواصل مع عنوان IP من خلال خدمة Any.run. للقيام بذلك، يمكننا النظر إلى علامة التبويب "الشبكات" الموجودة أسفل لقطة الجهاز.

يرجى ملاحظة: يجب

أن تكون حذرًا جدًا عند زيارة أي من عناوين IP أو طلبات HTTP المدرجة في التقرير. وذلك لأن هذه تصرفات من عينات البرامج الضارة، وربما تكون خطيرة.

المؤشرات على المضيف (Host Artifacts)

نصعد الآن إلى المستوى الأصفر في هرم الألم. في هذا المستوى، سيشعر المهاجم بالإزعاج والإحباط إذا كنت قادرًا على اكتشاف الهجوم. سيحتاج المهاجم إلى العودة إلى هذا المستوى عند الكشف عنه وتغيير أدواته ومنهجياته. هذا يستغرق الكثير من الوقت بالنسبة للمهاجم، وربما سيحتاج إلى استهلاك مزيد من الموارد في أدواته الهجومية.

المؤشرات على المضيف هي الآثار أو المشاهدات التي يتركها المهاجمون على النظام، مثل قيم التسجيل (Registry values)، وتنفيذ العمليات المشبوهة، وأنماط الهجوم أو مؤشرات الاختراق (IOCs)، والملفات التي تم إسقاطها بواسطة التطبيقات الضارة، أو أي شيء حصري للتهديد الحالي.

من بين المؤشرات التي يمكن أن تشير إلى الهجمات:

- تنفيذ عمليات مشبوهة: قد يتم رصد تنفيذ عمليات مشبوهة على النظام، مثل تشغيل تطبيق ملغوم أو تنفيذ أمور غير عادية من تطبيق معين.

- أحداث مشبوهة تلي فتح تطبيق ضار: قد تظهر أحداث غير عادية في السجلات أو السجلات الأمنية بعد فتح تطبيق ضار، وهذا قد يكون مؤشرًا على هجوم.

- الملفات التي تم تعديلها/إسقاطها بواسطة المهاجم: قد يتم تغيير الملفات أو إسقاط ملفات جديدة على النظام من قبل التطبيقات الضارة، ويمكن أن تكون هذه الملفات مؤشرًا على هجوم.

الهدف من اكتشاف هذه المؤشرات هو القضاء على الهجمات في وقت مبكر وتقليل التأثيرات الضارة على النظام. يمكن استخدام أدوات مراقبة الأمان وسجلات النظام لكشف هذه المؤشرات والتحقق منها، وبالتالي، يمكن تحديد الهجمات واتخاذ الإجراءات الضرورية للرد عليها.

المؤشرات على الشبكة (Network Artifacts)

تنتمي المؤشرات على الشبكة أيضًا إلى المنطقة الصفراء في هرم الألم. هذا يعني أنه إذا كنت قادرًا على اكتشاف والاستجابة للتهديد، سيحتاج المهاجم إلى مزيد من الوقت للعودة وتغيير تكتيكاته أو تعديل الأدوات التي يستخدمها، مما يمنحك المزيد من الوقت للاستجابة واكتشاف التهديدات القادمة أو إصلاح التهديدات الحالية.

يمكن أن تكون مؤشرات الشبكة مثل سلسلة معرف المستخدم (User-Agent string) أو معلومات C2 (Command and Control) أو نماذج URI تتبعها طلبات HTTP POST. قد يستخدم المهاجم سلسلة معرف المستخدم التي لم يتم رصدها في بيئتك من قبل أو تبدو غير عادية. سلسلة معرف المستخدم محددة بواسطة RFC2616 كحقل في رأس الطلب (request-header field) يحتوي على معلومات حول وكيل المستخدم الذي قام بإرسال الطلب.

يمكن اكتشاف مؤشرات الشبكة في ملفات Wireshark PCAP (التي تحتوي على بيانات الحزم لشبكة) باستخدام أدوات تحليل بروتوكول الشبكة مثل TShark أو استكشاف تسجيلات أنظمة الكشف عن الاختراق (IDS) من مصدر مثل Snort.

الطلبات HTTP POST تحتوي على سلاسل مشبوهة:

دعونا نستخدم أداة TShark لتصفية سلاسل معرف المستخدم باستخدام الأمر التالي:

tshark --Y http.request -T fields -e http.host -e http.user_agent -r analysis_file.pcapبهذا الأمر، يمكنك استخراج سلاسل معرف المستخدم (User-Agent strings) من ملف PCAP ومعرفة إذا كان المهاجم يستخدم سلاسل مخصصة غير معتادة. إذا كنت قادرًا على اكتشاف سلاسل معرف المستخدم المخصصة التي يستخدمها المهاجم، قد تكون قادرًا على حظرها، مما يضع المزيد من العراقيل ويجعل محاولتهم لاختراق الشبكة أكثر إزعاجًا وصعوبة.

الأدوات (Tools)

تهانينا! لقد وصلنا الآن إلى المرحلة الصعبة بالنسبة للمهاجمين.

في هذه المرحلة، قمنا بتطوير قدرات الكشف ضد المؤشرات. المهاجم من المرجح جدا أن يستسلم في محاولة اختراق الشبكة الخاصة بك أو يعود لمحاولة إنشاء أداة جديدة تخدم نفس الغرض. ستكون هذه نهاية اللعبة بالنسبة للمهاجمين، حيث سيحتاجون إلى استثمار بعض الأموال في بناء أداة جديدة (إذا كانوا قادرين على ذلك)، أو البحث عن أداة تمتلك نفس الإمكانيات، أو حتى الحصول على تدريب لتعلم كيفية التفوق في استخدام أداة معينة.

قد يستخدم المهاجمون هذه الأدوات لإنشاء مستندات تحتوي على ماكرو ضارة (maldocs) لمحاولات الصيد الاحترافي (spearphishing)، أو لإنشاء باب خلفي يمكن استخدامه لإنشاء بنية التحكم والسيطرة (C2 - Command and Control Infrastructure)، أو لإنشاء ملفات تنفيذية .EXE وملفات .DLL مخصصة، أو لنقل الأحمال الضارة، أو حتى لكسر كلمات المرور.

التروجان أسقط الملف "Stealer.exe" المشبوه في مجلد Temp:

تنفيذ الملف التنفيذي المشبوه:

توقيعات برامج مكافحة الفيروسات، وقواعد الكشف، وقواعد YARA يمكن أن تكون أسلحة رائعة يمكنك استخدامها ضد المهاجمين في هذه المرحلة.

MalwareBazaar و Malshare هما مصادر جيدة لتزويدك بالوصول إلى عينات البرامج الضارة، وتغذية المؤشرات الخبيثة، ونتائج YARA - يمكن أن تكون جميعها مفيدة جدًا عندما يتعلق الأمر بالبحث عن التهديدات واستجابة الحوادث.

بالنسبة لقواعد الكشف، سوق SOC Prime Threat Detection هو منصة رائعة حيث يشارك محترفو الأمان قواعدهم لاكتشاف مختلف أنواع التهديدات بما في ذلك أحدث CVEs التي يتم استغلالها في البرية من قبل المهاجمين.

التجزئة المبهمة (Fuzzy Hashing) هي أيضًا سلاح قوي ضد أدوات المهاجم. تساعدك التجزئة المبهمة في أداء تحليل التشابه - وذلك عبر مطابقة ملفين بفروق طفيفة بناءً على قيم التجزئة المبهمة (Fuzzy Hash values). واحدة من أمثلة التجزئة المبهمة هي استخدام SSDeep؛ يمكنك أن تجد شرحًا كاملًا للتجزئة المبهمة على موقع SSDeep الرسمي.